Nel pod precedente del nostro Cybersecurity Project abbiamo visto come la sicurezza delle reti OT sia spesso un problema sottovalutato dalle aziende. Si mette in primo piano la produzione, che non può essere assolutamente sospesa, lasciando così poco spazio a una valutazione dello stato generale in termini di security.

È indispensabile quindi acquisire consapevolezza dei rischi che si corrono nel trascurare una strategia per proteggere la rete dalle minacce informatiche, sempre più agguerrite ed efficaci. E’ qui che entra in gioco il system integrator.

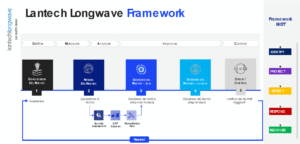

Affianchiamo le aziende nel percorso di valutazione dei rischi e nella definizione di un piano per mettere in sicurezza la rete OT. Presentiamo quindi di seguito il nostro framework, basato su step evolutivi e sequenziali, per incrementare velocemente il livello di protezione generale.

1. Awareness

Step imprescindibile è la comprensione del problema Cybercrime: chi è il nemico? Bisogna investire tempo per comprendere chi è oggi l’attaccante, che obiettivi ha, in che modo può fare dei danni, quali tecniche utilizza, come posso accorgermi di un attacco in corso, come posso rispondere.

Prendiamo in carico l’analisi e l’interpretazione delle metodologie e delle tecniche utilizzate durante le attività di hacking cybercriminale e quali sono le vulnerabilità intrinseche, sia nel proprio contesto organizzativo che direttamente nella propria infrastruttura.

Con un percorso di training e affiancamento è possibile abilitare le risorse IT ed OT coinvolte nei processi di Design e Management affinché si possa comprendere come le necessità funzionali, che spesso vengono condivise dai clienti sottoforma di scenari da raggiungere, possano nascondere enormi problematiche se non affrontate con visione completa degli impatti sui rischi che ne possono derivare.

Il risultato a cui puntare è trasformare la richiesta di Use Case funzionali (es. “Apriamo la connessione a un determinato host per necessità manutentive”) nel desiderio di comprendere se è veramente necessario e in che modo è possibile realizzare lo Use Case mantenendo quantomeno costante il livello di protezione finora raggiunto.

2. Misurare il rischio

Una volta comprese le tecniche con le quali il Cybercrime tipicamente attacca è fondamentale identificare le proprie vulnerabilità e comprendere il danno che deriverebbe se qualcuno le sfruttasse. L’attenzione va posta non solo alle porte di ingresso all’infrastruttura, ma anche alle criticità interne che potrebbero permettere la propagazione delle infezioni: il cosiddetto movimento laterale.

Serve essere consapevoli che un attacco prima o poi può andare a buon fine. L’Attack Kill Chain può aiutarci a comprendere che se dovesse avvenire, la partita è tutt’altro che persa: si possono quantomeno contenere i danni. Ma dobbiamo capire dove poter intervenire.

Si parte dal Security Assessment, per comprendere eventuali problemi di Design, di Configurazione e di Management degli asset deployati in campo; viene effettuata, inoltre, una verifica della presenza degli opportuni Security Engine e Security Process a supporto. In questo modo si ottiene una vista completa ed esaustiva dell’as-is, dei GAP rispetto alle best practice, oltre alle remediation che si potrebbero implementare.

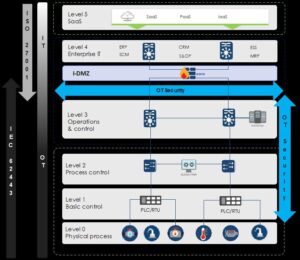

Tuttavia, non sempre è possibile iniziare dal Security Assessment. Se l’azienda non è sufficientemente matura nella comprensione del problema, piuttosto che stare fermi, conviene quantomeno iniziare da un approccio più tattico e orientato a creare sensibilità al problema, “accontentandosi” di raggiungere una vista più completa possibile, anche se evidentemente parziale. Prendiamo come riferimento il Purdue Model.

Risulta utilissimo fotografare strumentalmente gli asset in essere nei vari livelli, la loro funzione, le vulnerabilità e creare una mappa in grado di mostrare le comunicazioni tra gli asset. In questo modo si potranno riconoscere eventuali traffici disattesi. È necessario cioè costruire un percorso orientato alla Visibility, che peraltro resti attivo nel tempo mediante l’adozione di piattaforme realizzate con questo scopo.

La raccolta delle informazioni può avvenire unendo le scansioni passive del traffico ed attive mediante interrogazione degli host, così come l’analisi dei file di configurazione dei sistemi di controllo della produzione. Una dashboard che riunisce tutte queste informazioni è sicuramente uno strumento grazie al quale i team possono effettuare le opportune valutazioni e avere una piena Visibility, elemento abilitante ai passaggi successivi per la Gestione del Rischio.

3. Gestire il rischio

Soprattutto nei contesti per i quali non sono stati previsti negli anni investimenti in ambito Cybersecurity, ci si trova spesso di fronte alla necessità di correggere con la massima priorità tante criticità, tutte egualmente urgenti. Una correzione che deve per forza fare i conti con i comprensibili problemi di budget, di effort e coinvolgimenti richiesti, oltre alla chiara impossibilità di interrompere l’operatività delle infrastrutture.

Un buon punto di partenza è classificare le Remediation da adottare in base al livello di rischio che sono in grado di mitigare ed allo sforzo da realizzare per implementarle. Spesso è possibile identificare alcuni remedial il cui impatto per l’implementazione non è eccessivo ma che se realizzati possono innalzare il livello di sicurezza in maniera significativa. Costanza e metodo saranno poi la garanzia per raggiungere mediante step successivi gli Use Case aggiuntivi che porteranno la maturità in ambito sicurezza prossima al massimo possibile.

Per affinare il metodo e permeare la gestione del problema Cybersecurity nei processi aziendali è opportuno affidarsi a specialisti del settore che possano guidare l’azienda all’adozione di standard di riferimento come la ISO 27001 e la ISA-99/IEC-62443. Standard i cui domini partono rispettivamente dal contesto IT e da quello OT, ma che hanno un’area di sovrapposizione.

Il processo di adozione richiede una periodica revisione per non sottovalutare i cambi di paradigma, che talvolta sono dettati dalla tecnologia. Un esempio riguarda gli Industrial Device (sensori, pompe, attuatori… ) che stanno passando dall’essere strumenti passivamente governati dai sistemi ICS a dispositivi con caratteristiche IIoT.

A tal proposito, proponiamo implementazioni per un’immediata evoluzione dello stato di sicurezza:

- Gestione Convergenza IT/OT: in ottica Zero Trust nessuno dei mondi IT ed OT può fidarsi della controparte. Garantire la comunicazione tra IT e OT nasconde insidie e rischi enormi e bisogna dedicare sforzi ed investimenti per mantenere la comunicazione “pulita e controllata”. Esistono varie strategie per implementare la separazione tra IT ed OT e non è necessariamente un percorso invasivo (es. non è detto che bisogna per forza cambiare indirizzamenti IP): è importante è riuscire ad implementare security engine al confine che proattivamente possano ripulire il traffico e segnalare eventuali anomalie

- Remote Access sicuro: abilitare l’accesso dall’esterno agli asset OT è facilmente realizzabile, ma la semplicità porta spesso a sottovalutare i rischi che possono derivare dall’esposizione. Tra gli scenari più probabili c’è sicuramente l’attività di connessione da parte di cybercriminali: parliamo di connessioni possibili grazie a profili abbinati ad utenti ormai non più autorizzati, le connessioni svolte da utenti malintenzionati ma anche quelle realizzate da host che inconsapevolmente nascondono minacce. Gestire le utenze, implementare la Multi Factor Authentication, gestire il contesto dei dispositivi e degli utenti che si collegano sono regole imprescindibili. A queste va aggiunta, anche a fini di compliance, la possibilità di registrare le operazioni che vengono effettuate dal client remoto, con l’obiettivo di poter verificare anche a posteriori le azioni compiute.

- Endpoint Protection: laddove nei layer del Purdue Model esistano host per i quali non si è investito in una strategia di Endpoint Protection, è opportuno valutare investimenti in ottica di hardening degli applicativi e di adozione di strumenti Antimalware/Antiexploiting o di Detection & Response (EDR), soprattutto se i client vengono utilizzati anche per funzioni IT destinate agli utenti (come ad esempio la posta e la navigazione). L’azienda avrà così maggior protezione e Visibility di eventuali errori di compromissione, in modo tale da anticipare le azioni di response volte a contenere minacce derivanti da incidenti di sicurezza apparentemente invisibili.

- Internet Access sicuro: qualsiasi host che scambia traffico verso internet va protetto e vanno impedite o ripulite le connessioni che realizza. Sarà possibile escludere puntualmente dalle ispezioni le direttrici di traffico verso i domini ritenuti sicuri, tenendo però allo stesso tempo bene a mente i rischi delle infezioni veicolate mediante la supply chain, sempre più evidenti nei fatti di cronaca.

- Anomaly Detection: uno dei modi per riconoscere la presenza di criticità è accettare “quello che c’è”, interpretandolo come “normale” e rilevare discrepanze che si possono verificare nel tempo. Una valutazione che viene effettuata soprattutto nei casi in cui non si ha una chiara fotografia e conoscenza della propria infrastruttura, delle applicazioni, degli utenti e i device che ne fanno parte. L’implementazione di specifiche sonde può aiutare a riconoscere le variazioni dalla baseline di riferimento.

- Strumenti SOC: un buon piano di Protection non può prescindere da una altrettanto ottima strategia di Detection & Response ed è bene che l’infrastruttura sia dotata di strumenti SOC. Il SOC tipicamente elabora una serie di informazioni utili a rilevare criticità e potenziali indicatori di compromissione; stabilisce, inoltre, le modalità con le quali reagire per respingere o, quando non è possibile, quantomeno limitare i danni derivanti dagli incidenti di sicurezza. È importante e indispensabile integrare il panorama delle informazioni con le quali il SOC opera, con tutto quanto raccolto dalle sonde posizionate sul contesto OT: riconoscimento di nuovi asset, modifiche al loro stato, vulnerabilità specifiche dei sistemi operativi coinvolti o dei protocolli utilizzati ecc. .

Il percorso evolutivo però non può fermarsi qui ed è importante costruire una strategia di Cybersecurity Management che possa rendere sistemica e metodica la contrapposizione tra le funzionalità che si vuole raggiungere e l’analisi dei rischi che ne deriverebbero. Un corretto Design in termini di Network Segmentation & Asset Management che preveda una costante verifica ed applicazione di Update e Patch (laddove possibile) e di Hardware Replacement programmato rende sicuramente i processi evolutivi più semplici. Qualora non sia possibile intervenire nei contesti già in essere, è importante implementare una strategia di OT Security anche nei nuovi scenari produttivi, ad esempio con l’occasione della realizzazione di nuovi impianti.

Torna alla puntata precedente: Ransomware Zoom

COMING SOON: DATA BREACH ZOOM… CONTINUA A SEGUIRCI!